Làm thế nào để ngăn chặn botnet?

Trong bài viết trước, chúng ta đã tìm hiểu về định nghĩa, chức năng, và các thành phần của botnet. Vậy làm thế nào để ngăn chặn chúng?

- Tấn công Eclipse trong tiền điện tử là gì?

- PC của bạn có phải là máy tính zombie không?

- Botnet là gì? Máy của bạn có phải là một phần của một botnet không?

Table of Contents

Cách hạ gục một botnet

Gỡ bỏ một mạng botnet không phải là một nhiệm vụ dễ dàng, vì nhiều lý do. Đôi khi kiến trúc mạng botnet cho phép người vận hành xây dựng lại một cách nhanh chóng. Trong những trường hợp khác, mạng botnet đơn giản là quá lớn để có thể bị hạ gục trong một lần. Phần lớn các yêu cầu gỡ xuống botnet yêu cầu sự phối hợp giữa các nhà nghiên cứu bảo mật, các cơ quan chính phủ và các hacker khác.

Một vấn đề lớn mà các nhà nghiên cứu bảo mật phải đối mặt là các nhà khai thác khác có thể bắt chước, một cách khá dễ dàng, hoạt động của một mạng botnet vừa bị gỡ bằng cách sử dụng cùng một phần mềm độc hại.

GameOver Zeus

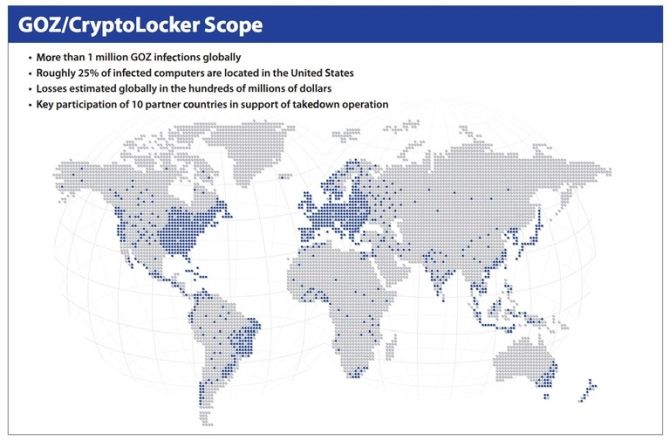

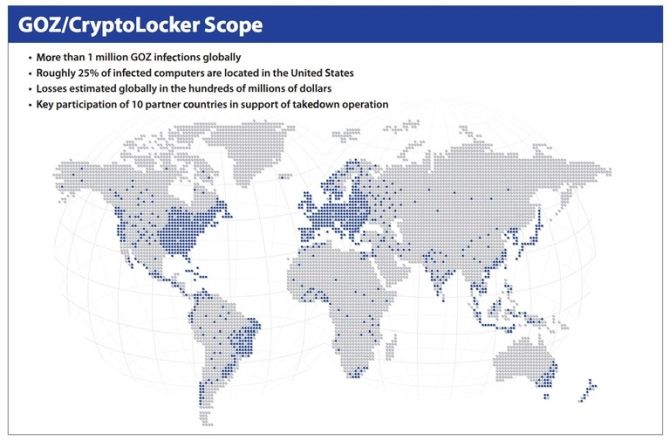

Lấy ví dụ mạng botnet GameOver Zeus (GOZ). GOZ là một trong những mạng botnet lớn nhất trong thời gian gần đây, được cho vào thời kỳ đỉnh cao đã có hơn một triệu thiết bị bị nhiễm. Mục đích chính của mạng botnet này là ăn cắp tiền (phân phối ransomware CryptoLocker) và gửi thư rác, đồng thời sử dụng thuật toán tạo tên miền ngang hàng (peer-to-peer domain generating algorithm) phức tạp, dường như không thể ngăn cản được.

Thuật toán tạo tên miền cho phép botnet tạo trước một danh sách dài các tên miền để sử dụng làm “điểm hẹn” cho phần mềm độc hại của botnet. Số lượng các điểm hẹn khiến việc ngăn chặn sự lây lan gần như là không thể, vì chỉ có các nhà khai thác mới biết danh sách các miền.

Vào năm 2014, một nhóm các nhà nghiên cứu bảo mật, phối hợp với FBI và các cơ quan quốc tế khác, cuối cùng đã buộc GameOver Zeus phải offline, trong Chiến dịch Tovar. Chiến dịch này không hề dễ dàng. Sau khi chú ý đến trình tự đăng ký miền (domain registration sequences), nhóm chiến dịch đã đăng ký khoảng 150.000 miền trong sáu tháng trước khi bắt đầu chính thức khởi động. Điều này nhằm chặn các nhà khai thác mạng botnet đăng ký bất kỳ tên miền nào trong tương lai.

Tiếp theo, một số nhà cung cấp dịch vụ internet đã trao quyền kiểm soát hoạt động của các nút proxy của GOZ, được các nhà khai thác mạng botnet sử dụng để giao tiếp giữa máy chủ lệnh và điều khiển (command and control servers) và mạng botnet. Elliot Peterson, điều tra viên chính của FBI trong Chiến dịch Tovar, cho biết: “Chúng tôi đã có thể ‘thuyết phục’ các bot rằng nên ‘nói chuyện’ với chúng tôi và bỏ qua những máy ngang hàng (peer), proxy và siêu nút (supernodes) do kẻ xấu điều khiển.”

Chủ sở hữu botnet Evgeniy Bogachev (bí danh trực tuyến Slavik) nhận ra hoạt động của chiến dịch sau một giờ và cố gắng chống trả thêm bốn hoặc năm giờ trước khi “chịu thua”.

Sau đó, các nhà nghiên cứu đã có thể bẻ khóa mã hóa ransomware CryptoLocker khét tiếng, tạo ra các công cụ giải mã miễn phí cho nạn nhân.

Các Botnet IoT khác nhau

Ví dụ của GameOver Zeus cho thấy rằng sức mạnh tuyệt đối của một mạng botnet được xây dựng một cách khéo léo đòi hỏi một cách tiếp cận toàn cầu, đòi hỏi sự kết hợp giữa “các chiến thuật pháp lý và kỹ thuật sáng tạo với các công cụ thực thi pháp luật truyền thống” cũng như “mối quan hệ làm việc bền chặt với các chuyên gia trong ngành và các đối tác thực thi pháp luật tại hơn 10 nước trên thế giới. “

Nhưng không phải tất cả các mạng botnet đều giống nhau. Khi một mạng botnet kết thúc, một nhà điều hành khác đang học hỏi từ sự phá hủy này.

Vào năm 2016, mạng botnet lớn nhất và tồi tệ nhất là Mirai. Trước khi bị gỡ một phần, mạng botnet Mirai dựa trên Internet of Things đã tấn công một số mục tiêu nổi tiền trong các cuộc tấn công DDoS gây kinh ngạc. Một trong số đó đã tấn công nhà cung cấp dịch vụ lưu trữ đám mây của Pháp OVH với tốc độ 1,2Tbps trong một cuộc tấn công lớn nhất từng thấy. Hình ảnh dưới đây minh họa Mirai đánh được bao nhiêu quốc gia.

Mặc dù Mirai thậm chí không phải là mạng botnet lớn nhất từng thấy, nhưng nó đã tạo ra các cuộc tấn công lớn nhất. Mirai đã sử dụng hàng loạt các thiết bị IoT không an toàn, sử dụng danh sách 62 mật khẩu mặc định không an toàn để ‘kéo’ hàng loạt thiết bị vào mạng lưới.

Nhà nghiên cứu bảo mật Marcus Hutchins (hay còn gọi là MalwareTech) giải thích rằng một phần lý do cho sức mạnh khổng lồ của Mirai là phần lớn các thiết bị IoT chỉ ngồi ở đó, không làm gì cho đến khi được yêu cầu. Điều đó có nghĩa là chúng hầu như luôn trực tuyến và hầu như luôn có tài nguyên mạng để chia sẻ. Vì vậy, khi các thiết bị IoT bảo mật kém được kết nối trực tuyến, cơ hội để chúng bị lợi dụng sẽ tăng lên.

Đảm bảo an toàn cho thiết bị của bạn

Chúng tôi đã tìm hiểu về những gì một mạng botnet có thể làm, cách chúng phát triển và hơn thế nữa. Nhưng làm cách nào để ngăn thiết bị của bạn trở thành một phần của một thiết bị? Câu trả lời đầu tiên rất đơn giản: cập nhật hệ thống của bạn . Các bản cập nhật thường xuyên vá các lỗ hổng dễ bị tấn công trong hệ điều hành của bạn, từ đó chặn đứng các con đường khai thác.

Thứ hai là tải xuống và cập nhật chương trình chống vi-rút cũng như chương trình chống phần mềm độc hại. Có rất nhiều bộ chống vi-rút miễn phí cung cấp khả năng bảo vệ tuyệt vời, ít tác động. Đầu tư vào một chương trình chống phần mềm độc hại chất lượng cao, ví dụ như Malwarebytes.

Cuối cùng, bạn cũng nên bổ sung một số bảo mật cho trình duyệt, ví dụ như tiện ích mở rộng chặn tập lệnh như uBlock Origin.

Vân Nguyễn (theo Makeuseof)

Bình luận (0

)