Nếu bạn sử dụng Giao thức Máy tính Từ xa (Remote Desktop Protocol, hay RDP), bạn nên xác nhận xem bạn có phải là mục tiêu hay không và liệu dữ liệu của bạn có bị đánh cắp không. May mắn là có một số phương pháp bạn có thể sử dụng để ngăn ngừa lây nhiễm và xóa RDStealer khỏi PC của mình.

RDStealer là gì?

RDStealer là phần mềm độc hại cố gắng đánh cắp thông tin đăng nhập và dữ liệu bằng cách lây nhiễm máy chủ RDP và giám sát các kết nối từ xa của nó. Nó triển khai cùng với Logutil, một cửa hậu (backdoor) được sử dụng để lây nhiễm máy tính từ xa và cho phép truy cập liên tục thông qua cài đặt RDStealer phía máy khách.

Nếu phần mềm độc hại phát hiện thấy một máy từ xa đã kết nối với máy chủ và Ánh xạ ổ đĩa máy khách (Client Drive Mapping, hay CDM) được bật, thì phần mềm độc hại sẽ quét nội dung trên máy và tìm kiếm các tệp như cơ sở dữ liệu mật khẩu KeePass, mật khẩu đã lưu trên trình duyệt và khóa riêng SSH. Nó cũng thu thập các lần gõ phím và dữ liệu clipboard.

RDStealer có thể nhắm mục tiêu vào hệ thống của bạn dù đó là phía máy chủ hay phía máy khách. Khi RDStealer lây nhiễm vào mạng, nó sẽ tạo các tệp độc hại trong các thư mục như “%WinDir%\System32” và “%PROGRAM-FILES%”, vốn thường bị loại trừ trong quá trình quét phần mềm độc hại toàn hệ thống.

Theo Bitdefender, phần mềm độc hại lây lan qua một số vectơ. Ngoài véc tơ tấn công CDM, lây nhiễm RDStealer có thể bắt nguồn từ các quảng cáo web bị nhiễm, tệp đính kèm email độc hại và các chiến dịch tấn công phi kỹ thuật (social engineering). Nhóm chịu trách nhiệm về RDStealer có vẻ đặc biệt tinh vi, vì vậy các hướng tấn công mới—hoặc các cải tiến của RDStealer—có thể sẽ xuất hiện trong tương lai.

Nếu bạn sử dụng máy tính từ xa thông qua RDP, hãy mặc định là RDStealer có thể đã lây nhiễm hệ thống của bạn. Mặc dù vi-rút này quá thông minh để dễ dàng bị phát hiện theo cách thủ công, nhưng bạn có thể ngăn chặn RDStealer bằng cách cải thiện các giao thức bảo mật trên hệ thống máy chủ và máy khách của mình, đồng thời thực hiện quét vi-rút toàn bộ hệ thống mà không có các loại trừ không cần thiết.

Bạn đặc biệt dễ bị nhiễm RDStealer nếu bạn sử dụng hệ thống Dell, vì dường như nó nhắm mục tiêu đến các máy tính do Dell sản xuất. Phần mềm độc hại này được thiết kế để tự ngụy trang trong các thư mục như “Program Files\Dell\CommandUpdate” và sử dụng các miền lệnh và kiểm soát như “dell-a[.]ntp-update[.]com”.

Cách bảo vệ máy tính từ xa khỏi RDStealer

Điều quan trọng nhất bạn có thể làm để tự bảo vệ mình trước RDStealer là thận trọng khi lướt web. Mặc dù không có nhiều chi tiết cụ thể về cách RDStealer lây lan ngoài các kết nối RDP, nhưng cần thận trọng để tránh hầu hết các vectơ lây nhiễm.

Sử dụng xác thực đa yếu tố

Bạn có thể cải thiện tính bảo mật của các kết nối RDP bằng cách triển khai xác thực đa yếu tố. Bằng cách yêu cầu một phương thức xác thực phụ cho mỗi lần đăng nhập, bạn có thể ngăn chặn nhiều loại tấn công RDP. Các phương pháp khác như triển khai xác thực cấp độ mạng (network-level authentication, hay NLA) và sử dụng VPN, cũng khiến hệ thống của bạn an toàn hơn.

Mã hóa và sao lưu dữ liệu

RDStealer rất hiệu quả trong việc đánh cắp dữ liệu — và ngoài văn bản thuần túy được tìm thấy trong khay nhớ tạm và có được từ quá trình ghi bàn phím, nó còn tìm kiếm các tệp như Cơ sở dữ liệu mật khẩu KeePass (KeePass Password Databases).

Mã hóa tệp là một cách cực kỳ hiệu quả để bảo vệ dữ liệu, vì tin tặc sẽ cần thực hiện một quy trình khó khăn để giải mã các tệp được mã hóa. Ngoài ra, bạn cũng nên thường xuyên sao lưu dữ liệu để tránh mất quyền truy cập sau này.

Cấu hình phần mềm chống vi-rút một cách chính xác

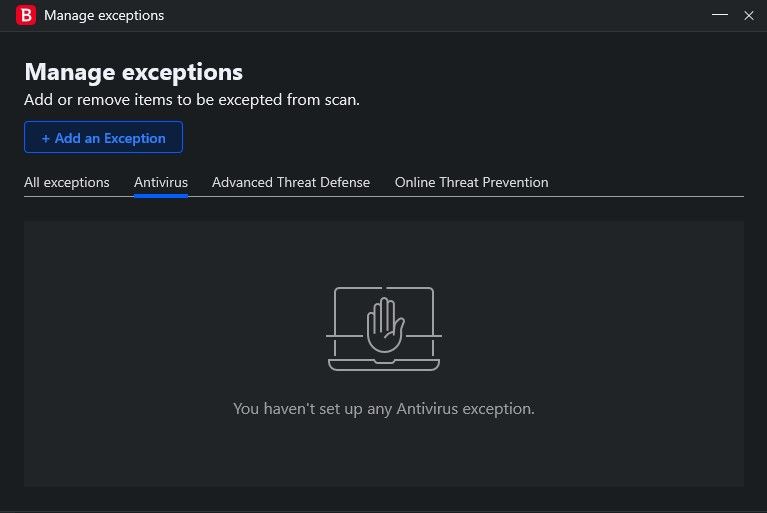

Định cấu hình phần mềm chống vi-rút một cách chính xác cũng rất quan trọng nếu bạn muốn bảo vệ hệ thống của mình. RDStealer lợi dụng việc nhiều người dùng sẽ loại trừ toàn bộ thư mục thay vì các tệp cụ thể bằng cách tạo các tệp độc hại trong các thư mục này. Nếu bạn muốn phần mềm chống vi-rút của mình tìm và xóa RDStealer, bạn cần thay đổi các loại trừ quét của mình để chỉ bao gồm một số tệp được đề xuất cụ thể.

Để tham khảo, RDStealer tạo các tệp độc hại trong các thư mục (và các thư mục con của chúng) bao gồm:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md phần mềm lưu trữ\md tiện ích cấu hình\

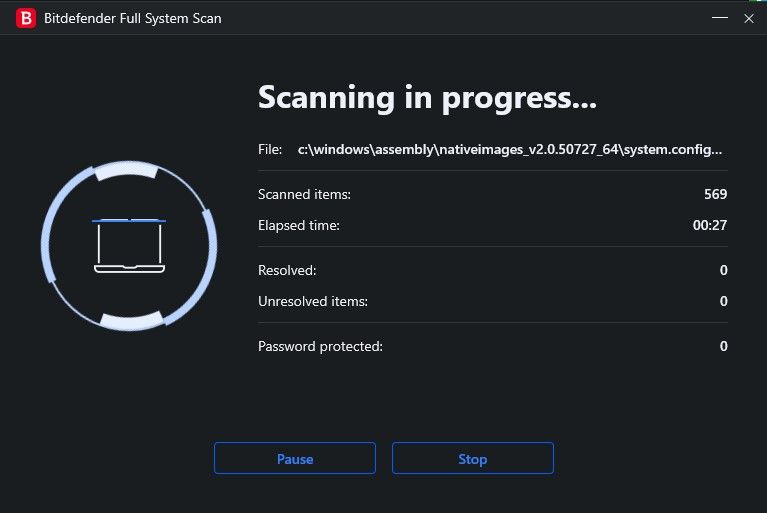

Bạn nên điều chỉnh các loại trừ quét vi-rút của mình theo các nguyên tắc do Microsoft khuyến nghị. Chỉ loại trừ các loại tệp và thư mục cụ thể đã nêu và không loại trừ các thư mục mẹ. Sau đó, hãy đảm bảo rằng phần mềm chống vi-rút của bạn được cập nhật và hoàn tất quá trình quét toàn bộ hệ thống.

Cập nhật tin tức bảo mật mới nhất

Mặc dù các chuyên gia tại Bitdefender đã cho phép người dùng bảo vệ hệ thống của họ khỏi RDStealer, nhưng đó không phải là phần mềm độc hại duy nhất mà bạn phải lo lắng. Một trong những bước quan trọng nhất bạn có thể làm để bảo vệ hệ thống của mình là cập nhật tin tức mới nhất về các mối đe dọa an ninh mạng mới.

Bảo vệ máy tính từ xa của bạn

Trong khi các mối đe dọa mới xuất hiện hàng ngày, bạn không nhất định sẽ trở thành nạn nhân của loại vi-rút tiếp theo. Bạn có thể bảo vệ máy tính từ xa của mình bằng cách tìm hiểu thêm về các vectơ tấn công tiềm ẩn, cải thiện các giao thức bảo mật trên hệ thống của bạn và cẩn trọng khi tương tác với nội dung trên web.

Tìm hiểu ngay chương trình học công nghệ thông tin trực tuyến tại FUNiX ở đây:

Vân Nguyễn

Dịch từ: https://www.makeuseof.com/how-to-protect-remote-desktop-rdstealer/

Bình luận (0

)