Indicators of Compromise là gì?

Indicators of Compromise (dấu hiệu về lỗ hổng trong hệ thống) cung cấp manh mối và bằng chứng về việc rò rỉ dữ liệu. Hãy cùng FUNiX tìm hiểu về tầm quan trọng của việc giám sát chúng và bốn công cụ có thể trợ giúp.

Table of Contents

Indicators of Compromise (IoC) là những manh mối, bằng chứng có thể giúp tìm ra những sự cớ rò rỉ dữ liệu phức tạp ngày nay.

IoC có giá trị nhất với các chuyên gia an ninh mạng khi họ cố gắng giải quyết các cuộc tấn công mạng, hoạt động phá hoại hoặc phần mềm độc hại (malware) xâm nhập. Bằng cách theo dõi các IoC, việc rò rỉ dữ liệu có thể sớm được phát hiện và mức độ thiệt hại của các cuộc tấn công được hạn chế.

1. Tại sao cần theo dõi các Indicators of Compromise?

IoC đóng một vai trò không thể thiếu trong phân tích an ninh mạng. Chúng không chỉ giúp xác nhận rằng một cuộc tấn công bảo mật đã xảy ra mà còn tiết lộ các công cụ đã được sử dụng để thực hiện cuộc tấn công.

Chúng cũng hữu ích trong việc xác định mức độ thiệt hại mà cuộc tấn công gây ra và hỗ trợ thiết lập các tiêu chuẩn để ngăn chặn các tình huống tương tự trong tương lai.

Các IoC thường được thu thập thông qua các giải pháp bảo mật thông thường như phần mềm chống vi-rút và phần mềm độc hại nhưng một số công cụ dựa trên AI cũng có thể được sử dụng để thu thập các chỉ số này.

>>> Đọc ngay: FUNiX – Học lấy bằng đại học trực tuyến giá trị ngang bằng đại học chính quy

2. Ví dụ về các Indicators of Compromise

Bằng cách phát hiện các hoạt động bất thường, IoC có thể giúp đánh giá xem liệu một cuộc tấn công có sắp xảy ra không, hay nó đã xảy ra và các yếu tố đằng sau đó.

Dưới đây là một số ví dụ về IOC mà mọi cá nhân và tổ chức nên theo dõi:

2.1 Bất thường về lưu lượng truy cập vào ra

Mục tiêu cuối cùng của hầu hết các cuộc tấn công mạng là nắm giữ dữ liệu nhạy cảm và chuyển dữ liệu đó đến một vị trí khác. Do đó, bắt buộc phải theo dõi các lưu lượng truy cập (traffic) bất thường, đặc biệt truy cập ra (outgoing traffic).

Đồng thời, những thay đổi trong lưu lượng truy cập vào (incoming traffic) cũng cần được quan sát vì chúng là những dấu hiệu tốt cho thấy một cuộc tấn công đang diễn ra. Cách tiếp cận hiệu quả nhất là theo dõi nhất quán cả lưu lượng truy cập vào và ra để tìm các điểm bất thường.

2.2 Bất thường về địa lý

Nếu bạn điều hành một doanh nghiệp hoặc làm việc cho một công ty giới hạn ở một địa điểm nhất định nhưng đột nhiên thấy các hoạt động đăng nhập từ các vị trí không xác định, đó là một dấu hiệu báo động.

Địa chỉ IP là ví dụ tuyệt vời của IoC vì chúng cung cấp các bằng chứng hữu ích để truy tìm nguồn gốc địa lý của một cuộc tấn công.

2.3 Hoạt động của người dùng có đặc quyền cao

Các tài khoản đặc quyền có mức độ truy cập cao nhất. Tin tặc luôn muốn theo dõi các tài khoản này để có được quyền truy cập ổn định vào bên trong hệ thống. Do đó, bất kỳ thay đổi bất thường nào trong hoạt động của tài khoản người dùng có đặc quyền cao cần được theo dõi cẩn thận.

Nếu một người dùng có đặc quyền đang sử dụng tài khoản của họ từ một vị trí và thời gian bất thường, thì đó chắc chắn là một dấu hiệu hệ thống bị xâm nhập. Tốt nhất là khi thiết lập tài khoản luôn tuân theo Nguyên tắc Ít Đặc quyền nhất (Principle of Least Privilege) – chỉ phân bổ các đặc quyền tối thiểu cho bất kỳ thực thể nào, bao gồm người dùng, chương trình hoặc quy trình.

>>> Đọc ngay: Học lập trình online có ưu điểm vượt trội gì?

2.4 Số lần đọc cơ sở dữ liệu (database read) gia tăng

Cơ sở dữ liệu luôn là mục tiêu hàng đầu của các tác nhân đe dọa vì hầu hết dữ liệu cá nhân và tổ chức được lưu trữ ở định dạng cơ sở dữ liệu.

Nếu bạn thấy khối lượng đọc cơ sở dữ liệu tăng lên thì hãy để ý vì đó có thể là kẻ tấn công đang cố gắng xâm nhập vào hệ thống của bạn.

2.5 Tỷ lệ cố gắng xác thực cao

Nếu bạn thấy một số lượng lớn các lần đăng nhập từ một tài khoản hiện có hoặc các lần thử không thành công từ một tài khoản không tồn tại, thì rất có thể đó là một cuộc tấn công đang xảy ra.

2.6 Thay đổi cấu hình bất thường

Nếu bạn nghi ngờ cấu hình (Configuration) trên tệp, máy chủ hoặc thiết bị của mình bị thay đổi, rất có thể ai đó đang cố gắng xâm nhập vào mạng của bạn.

Các thay đổi về cấu hình không chỉ tạo cửa sau thứ hai cho các tác nhân đe dọa mà còn khiến hệ thống của bạn dễ bị tấn công bởi phần mềm độc hại.

2.7 Dấu hiệu của các cuộc tấn công DDoS

Tấn công từ chối dịch vụ phân tán (Distributed Denial of Service) hoặc tấn công DDoS chủ yếu được thực hiện để làm gián đoạn luồng lưu lượng truy cập bình thường của mạng bằng cách “làm lụt” mạng đó với một lượng truy cập internet lớn.

Do đó, không có gì lạ khi các cuộc tấn công DDoS thường xuyên được thực hiện bởi các botnet* để đánh lạc hướng khỏi các cuộc tấn công thứ cấp và nên được coi như một IoC.

* botnet: một tập hợp các robot phần mềm hoặc các con bot hoạt động một cách tự chủ.

>>> Đọc ngay: Lợi thế của U40 chuyển nghề IT so với các lập trình viên trẻ tuổi

3. Các công cụ giúp giám sát Indicators of Compromise

Có thể phát hiện và giám sát IoC bằng cách săn tìm mối đe dọa (threat hunting). Log aggregator* có thể được sử dụng để theo dõi nhật ký của bạn để tìm sự khác biệt và một khi chúng cảnh báo về sự bất thường, thì bạn nên coi chúng như một IoC.

*Log aggregator: tổng hợp toàn bộ log hệ thống, log ứng dụng, log dịch vụ lại theo cùng một định dạng dễ đọc

Sau khi một IoC được phân tích, bạn phải luôn thêm nó vào danh sách chặn để ngăn chặn sự lây nhiễm trong tương lai từ các yếu tố như địa chỉ IP, băm bảo mật (security hashes) hoặc tên miền.

Ba công cụ sau đây có thể hỗ trợ xác định và giám sát các IoC. Xin lưu ý rằng hầu hết các công cụ này đều có phiên bản cộng đồng cũng như đăng ký trả phí.

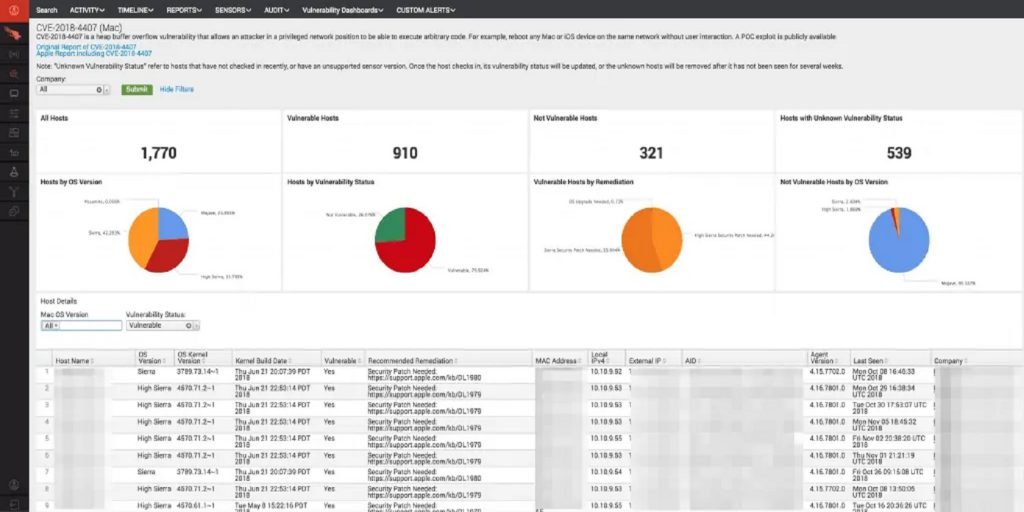

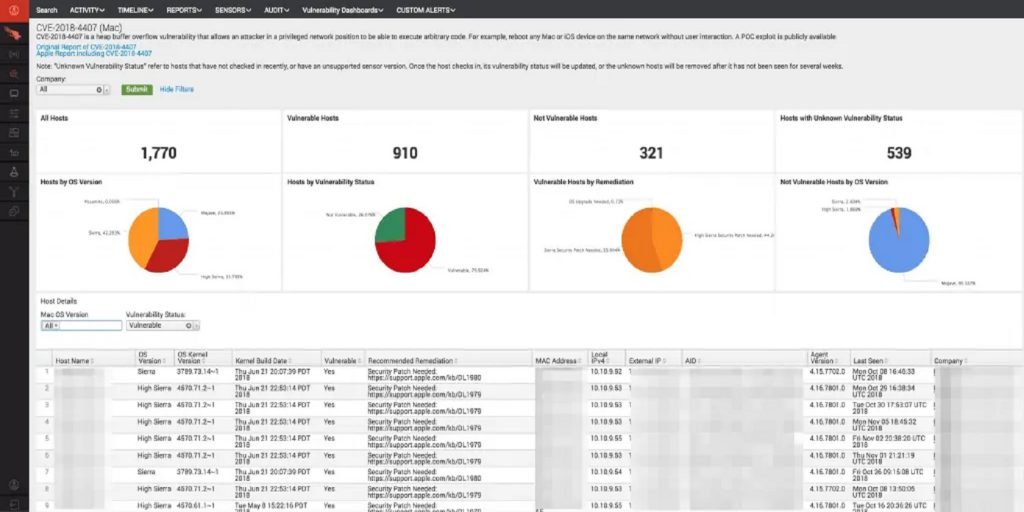

3.1 CrowdStrike

CrowdStrike là một công ty ngăn chặn rò rỉ bảo mật bằng cách cung cấp các tùy chọn bảo mật điểm cuối (endpoint security options) dựa trên đám mây hàng đầu.

Nó cung cấp nền tảng API truy vấn Falcon (Falcon Query API) với tính năng cho phép bạn truy xuất, tải lên, cập nhật, tìm kiếm và xóa các (IOC) mà bạn muốn CrowdStrike theo dõi.

3.2 Sumo Logic

Sumo Logic là một tổ chức phân tích dữ liệu dựa trên đám mây, tập trung vào các hoạt động bảo mật. Công ty cung cấp dịch vụ quản lý log sử dụng dữ liệu lớn do máy tạo ra (machine-generated big data) để phân tích theo thời gian thực.

Bằng cách sử dụng nền tảng Sumo Logic, các doanh nghiệp và cá nhân có thể thực thi các cấu hình bảo mật cho môi trường đa đám mây và hỗn hợp, đồng thời nhanh chóng phản ứng với các mối đe dọa bằng cách phát hiện IoC.

3.3 Akamai Bot Manager

Bots rất hiệu quả để tự động hóa một số tác vụ nhưng chúng cũng có thể được sử dụng trong việc chiếm đoạt tài khoản, các mối đe dọa bảo mật và các cuộc tấn công DDoS.

Akamai Technologies, Inc. là một mạng phân phối nội dung toàn cầu, cũng cung cấp một công cụ được gọi là Trình quản lý Bot (Bot Manager), cung cấp khả năng phát hiện bot nâng cao để tìm và ngăn chặn các cuộc tấn công bot tinh vi nhất.

Bằng cách cung cấp khả năng hiển thị chi tiết về lưu lượng bot đi vào mạng của bạn, Trình quản lý bot giúp bạn hiểu rõ hơn và theo dõi những ai đang vào hoặc rời khỏi mạng của bạn.

>>> Đọc ngay: Mẹo nhỏ giúp bạn tăng cường kỹ năng lập trình

4. Kết luận

Hầu hết các vụ rò rỉ bảo mật và trộm cắp dữ liệu đều để lại dấu vết và nhiệm vụ của chúng ta là đóng vai thám tử an ninh để tìm ra manh mối.

May mắn thay, bằng cách phân tích cảnh quan mối đe dọa (threat landscape) một cách chặt chẽ, chúng ta có thể theo dõi và lập danh sách các Indicators of Compromise để ngăn chặn tất cả các loại mối đe dọa mạng hiện tại và trong tương lai.

>>> Nếu bạn đang có nhu cầu học lập trình trực tuyến, tìm hiểu ngay tại đây:

- Tất cả những điều bạn cần biết về khóa học lập trình tại FUNiX FPT

- 5 Điểm đáng chú ý tại khóa học lập trình trực tuyến FPT – FUNiX

- Từ A-Z chương trình học FUNiX – Mô hình đào tạo lập trình trực tuyến số 1 Việt Nam

- Lý do phổ biến khiến học viên nước ngoài chọn FUNiX

- Lưu ý để học blockchain trực tuyến hiệu quả cao tại FUNiX

- Lý do nữ giới nên chọn FUNiX để học chuyển nghề IT

- FUNiX trở thành đối tác của Liên minh Blockchain Việt Nam

- 3 lý do bạn trẻ nên học blockchain trực tuyến ở FUNiX

Vân Nguyễn

Dịch từ: https://www.makeuseof.com/what-does-indicators-of-compromise-mean/

Bình luận (0

)